Ya se están empezando a utilizar las herramientas de seguridad robadas a la NSA, el uso es masivo por parte de los ciberdelincuentes, muchas botnets y gente estafada/atacada nos esperan.

Millones de Windows están expuestos a estas vulnerabilidades, pues como sabemos el grupo hacker Shadow Brokers liberó de forma gratuita al no poder venderlos, una serie de herramientas que pertenecen -según dicen- al grupo Equation Group, un contratista de la NSA y que afectan a todas las versiones de Windows, XP, 2003 server, 7, 8 y 2012, Solaris, Linux BSD.

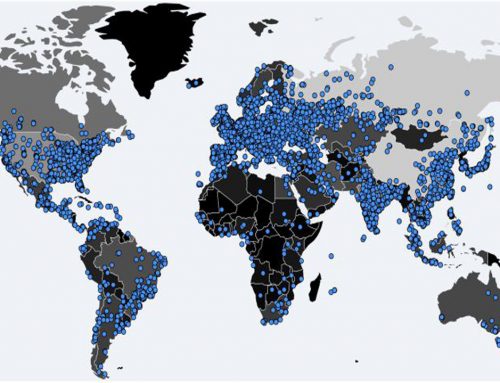

Varias empresas e investigadores de seguridad han notado un aumento alto del escaneo de máquinas para aprovechar estas vulnerabilidades y se han desarrollado incluso herramientas para detectar las máquinas infectadas siendo el resultado de estos escaneos sorprendentes y revelando miles de máquinas infectadas con la vulnerabilidad de DOBLEPULSAR.

La firma de seguridad con base en Suiza Binary Edge comenta detectar más de 100.000 máquinas infectadas, siendo Estados Unidos el país con más casos.

La cuestión es que máquinas con sistemas como Windows XP y 2003 Server nunca van a ser parcheados al terminar su ciclo de vida, pero cualquier malware inofensivo sin privilegios que entrara en nuestra red podrá usar esas máquinas como trampolín y ganar acceso a servidores y privilegios con mucha facilidad, además de cualquier máquina actual que no esté actualizada a día de hoy, o con los Windows piratas que no te permiten actualizar, usuarios olvidadizos que no actualizan sus máquinas, etc. son vulnerables a estos ataques.

El problema es más grave de lo que parece ya que cualquier móvil o equipo que entre en nuestra red puede aprovechar estas vulnerabilidades, pues estas herramientas al ser de gran poder y públicas crean un día 0 a partir de hoy y cualquiera que no esté completamente actualizado corre riesgos; y el proceso de actualización de servidores y migración a nuevas versiones es lento para las empresas en comparación a cómo se expanden los virus y los ataques hoy en día, mucho más con las facilidades que se han dado al liberar estas herramientas, algunas incluso con instrucciones para gente con bajos conocimientos.

Y estamos hablando de las herramientas públicas, ¿cómo serán las privadas que no han liberado?, ¿qué nos podemos encontrar? Es por ello que tenemos que estar siempre preparados para ataques desconocidos y sobre todo para los conocidos. Imaginaos el problema y esfuerzo así como dinero y horas que hay que emplear para resolver esta amenaza que ya es conocida y pública, que no habrá que invertir para atajar las desconocidas. Esto es solo una muestra, solo hay que pensarlo un poco y ver cuánto le supone a mi empresa un día sin actividad, o dos o X, o que roben mi fórmula, mis clientes, etc.

Por ver el lado positivo de las cosas, este tipo de incidentes tienen que hacer que el personal de departamentos de IT y seguridad y los gestores en las empresas empiecen a tomar conciencia de estos problemas y tomen medidas pro-activas para afrontarlos, pues el problema no es si me podría pasar esto, la cuestión es si me está pasando ya.

Es necesario ver la visión del atacante (BlackBox) y luego desde dentro (WhiteBox) tener una visión de qué pasaría una vez introducido en la red, a qué recursos podría acceder, qué privilegios y qué forma de afrontar y detectar este tipo de intrusiones.

Desde mi punto de vista, la seguridad empieza por tener un buen plan de contingencia, backups disponibles y seguros. A partir de ahí empezar a construir, pues estamos expuesto a cualquier ataque desconocido y contra eso como no sabemos las consecuencias y el alcance que podría tener lo mejor es tener los datos siempre bien a salvo y disponibles para poder dar continuidad al negocio, pues esa es la clave. La seguridad nos ayuda en la continuidad de nuestro negocio; al igual que ponemos candados, puertas blindadas y alarmas para asegurar nuestro negocio tenemos que hacer lo mismo y con más esfuerzo, pues es muy fácil robar un documento o dato y distribuirlo con lo que eso puede suponer y este caso es el mejor ejemplo, y mucho más, sabiendo a quién le robaron estas herramientas.

Gracias por vuestro tiempo al leerme. Saludos.

Más información sobre la noticia en inglés aquí: http://thehackernews.com/2017/04/windows-hacking-tools.html

Leave A Comment